Clop勒索病毒团伙两年潜伏 MOVEit Transfer的漏洞

关键要点

Clop勒索病毒团伙声称已经从数百家MOVEit Transfer用户及其客户那里窃取了数据,并可能在近两年内一直在利用这个零日漏洞。Kroll的法医审查显示,该团伙可能早在2021年七月就已开始研究已修复的文件传输漏洞 CVE202334362。受影响的组织包括BBC、英航、Boots、诺瓦斯科舍省政府和薪资服务提供商Zellis。Kroll还指出,Clop很可能在进行高调攻击前就已掌握漏洞信息。Clop勒索病毒团伙声称已从MOVEit Transfer的数百位用户及其客户处盗取数据,而根据Kroll的法医审查,这一团伙可能已经在近两年的时间里对已修补的文件传输漏洞展开实验。 该漏洞的影响引发了多个知名组织的关注,其中包括BBC、英航和Boots等,因为这些组织与提供薪资服务的Zellis有业务往来。

诺瓦斯科舍省官员在近日表示,约有10万名省内的医疗与公共服务工人可能受到此次攻击的影响。

攻击的准备

Kroll发现Clop对该漏洞的了解时间已长达近两年,这表明在最近的高调攻击中,他们可能早已具备了可用利用。报告中提到:

“根据这些观察,Clop威胁参与者在2023年2月攻击GoAnywhere MFT安全文件传输工具前可能已经掌握了MOVEit Transfer漏洞的利用工具,但选择按顺序进行攻击,而不是并行进行。”

受到俄罗斯支持的Clop,亦有着Lace Tempest、TA505和FIN11等多种别名,该团伙对GoAnywhere Managed File Transfer解决方案的零日漏洞进行了利用,针对130多个组织进行攻击,导致超过一百万名患者的信息被泄露。

xfcc旋风加速在一份联合咨询报告中,美国联邦调查局FBI和网络安全基础设施安全局CISA表示,MOVEit Transfer的SQL注入漏洞及其利用方式类似于202021年的攻击活动。

两年间的可疑日志活动

Kroll对MOVEit客户的分析显示,该漏洞相关的活动在烈士纪念日假期期间5月2728日明显增加。节假日周末是威胁参与者发起重大攻击的理想时机。Kroll表示,Clop在假期的活动看似意图发起一场攻击链,最终导致human2aspx web shell的部署,并围绕合法的MOVEit Transfer组件moveitisapi/moveitisapidll和guestaccessaspx展开。

Kroll还发现,受影响客户的Microsoft Internet Information Services (IIS)日志显示,从2021年7月起,多个客户环境中都存在相似的可疑活动,这些活动表明他们可能在测试访问权限并试图从MOVEit Transfer服务器中提取信息,以了解他们能够接触哪些组织。

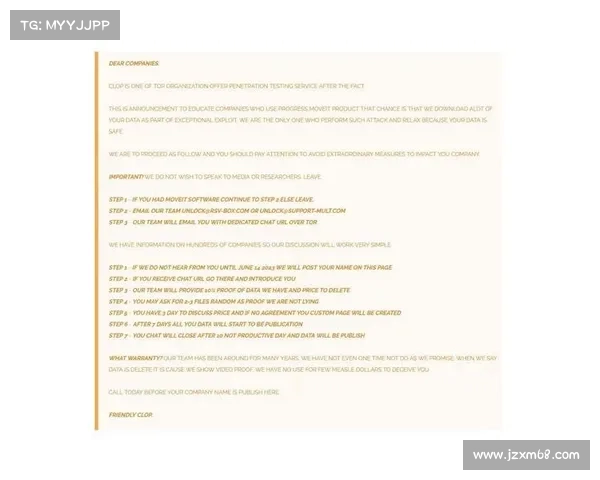

Clop声称有数百名受害者

本周,Clop在其网站上声称对MOVEit的攻击负责,并告诉受害者如不希望其名字被公开,需在7月14日前与其联系。他们表示将提供被窃取数据的实例,并预告若未能成功谈判赎金,将会发布泄露的信息。

Mandiant Consulting的首席技术官Charles Carmakal在其LinkedIn帖子中提到,Clop因MOVEit所带来的受害者数量感到“应接不暇”,并指出该团伙正要求受害者通过电子邮件与其取得联系,而非直接通过电子邮件或电话。

根据Kroll的报告,在GoAnywhere的攻击后,Clop网站上已增加近100个目标组织的名称,目前超过100名受害者至少有一则涉及被盗数据的帖子,接近75的受害者有多于一则帖子公开数据。